Für Unternehmen jeder Branche und Größe ist die E-Mail nach wie vor die zentrale und wichtigste Kommunikationsform. Neben den Möglichkeiten über E-Mail Termine zu koordinieren, Kontakte zu verwalten oder Aufgaben zu steuern, tauschen wir ungebremst Dokumente und Daten mit unseren Geschäftspartnern oder für private Zwecke aus.

Vom E-Mail Overload zum mobilen Informationsmanagement

Mit der Nutzung der E-Mail über Smartphones oder Tablets hat diese Entwicklung eine neue Dimension erreicht. Auf Anwenderseite hat sich der Begriff des E-Mail Overloads etabliert. E-Mail Overload bezeichnet die Überforderung, mit den E-Mails, die uns täglich überschwemmen, umzugehen. Hier geht es um unsere Aufmerksamkeitskapazitäten und die mangelnde Zeit, um Informationen sinnvoll zu archivieren.

Aufmerksamkeit benötigen die UserInnen unter anderem, um Phishing Mails zu erkennen und entsprechend zu handeln. Allzu schnell führt das Öffnen eines solchen E-Mails, bzw. des Anhangs, zum Verlust des geistigen Eigentums einer Organisation.

Die Kehrseite bilden die mobilen Endgeräte selbst. Smartphones und Tablets speichern und verteilen unternehmenskritische Informationen, meist über E-Mail oder Apps. Bei Verlust oder Diebstahl sind die Geräte dem Missbrauch ausgeliefert. Mobile Device Management (MDM) Lösungen sind zwar im Einsatz. Sie verfehlen aber die grundsätzliche Thematik: den Umgang mit den Daten selbst.

Wie können Sie Ihre Daten im Datenverkehr schützen?

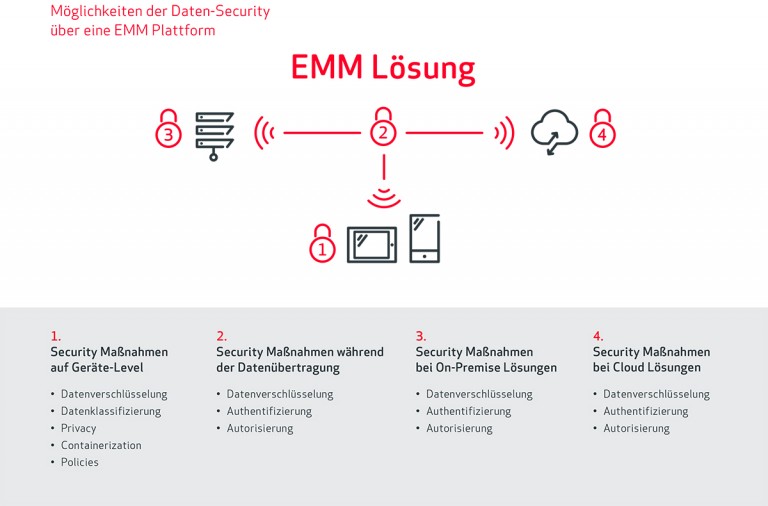

Sollen Ihre Daten am mobilen Gerät verschlüsselt werden und/oder bereits bei der Datenübertragung? Sollen private und Firmendaten getrennt werden und somit nur Firmendaten im Netzwerk und auf den Geräten gespeichert werden?

Die technischen Antworten zu diesen Fragen liefern Lösungen zum Mobile Application Management (MAM) und Mobile Information Management (MIM). Mobile Information Management bedeutet eine gerätebasierte Security, die sensible Daten verschlüsselt und die Übermittlung dieser Daten nur über freigegebene E-Mail-Anwendungen oder von der IT genehmigte Apps zulässt.

Im ersten Schritt steht die Beratung durch einen professionellen Anbieter, der Ihr Anforderungen abklärt und so die passende Lösung sowie die nötigen Schnittstellen zu den Produkten der Hard- und Software-Hersteller bereitstellt.