SIEM kann für Sicher + Intelligent + Einfach+ Machbar stehen

Gerade in letzter Zeit steigt die Häufigkeit von öffentlich gemachten Angriffen auf Kundeninfrastrukturen und sowohl wir als auch Marktbegleiter werden dann oftmals damit beauftragt, herauszufinden, was genau vorgefallen ist, um den Angriff, sofern er noch läuft zu stoppen und die Infrastruktur zu bereinigen.

Analyst*innen benötigen zur Aufklärung von Cyber-Angriffen in erster Linie Logdaten, damit Rückschlüsse gezogen und Investigationen gestartet werden können. Nur mit diesen Daten können Anomalien und Abweichungen von Normalzuständen in einer IT-Infrastruktur aufgedeckt und bewertet werden.

Leider kommt es viel zu häufig vor, dass es keine Langzeitspeicherung dieser Daten gibt und damit auch die Möglichkeit Analysen durchzuführen stark eingeschränkt bis unmöglich gemacht wird.

Viel zu oft kommen dann, leider nicht ganz unverständliche Aussagen wie: „wer sollte sich das denn bei uns ansehen“, „der Invest bzw. Aufwand war uns zu hoch“, „wir können nicht auch noch ein SIEM managen“ etc.

Zu dem Zeitpunkt ist natürlich klar, dass es nicht möglich sein wird, ein vollständiges Bild des Angriffs zu bekommen. Es mag zwar möglich sein über gewisse EDR Lösungen und deren retrospektive Analyse der Speicherdaten noch Rückschlüsse zu ziehen, aber ein komplettes Bild werden wir nicht mehr bekommen. Dadurch sind die Aufwände im Recovery Prozess natürlich ungleich größer, denn es muss ja bestmöglich ausgeschlossen werden etwaige Eintrittspunkte für den potenziellen Angreifer auch für zukünftige Versuche zu schließen.

Ich bin, wie oben schon geschrieben, der Meinung, dass die vorgebrachten Aussagen zwar verständlich, aber nicht richtig sind. Denn ein umfassendes SIEM System muss weder komplex noch teuer in der der Anschaffung sein und wir wollen Ihnen in diesem Blog zeigen. Durch die Nutzung von Azure Sentinel dem PaaS SIEM aus Azure zeigen wir, wie man hybride Infrastrukturen umfassend einbinden kann, und zwar Sicher + Intelligent + Einfach + Machbar.

Wir werden dabei auch auf unsere Best Practice Methoden eingehen, welche es uns ermöglichen Ihnen ein solches Onboarding einfach und schnell zu ermöglichen und dann Schritt für Schritt weiter auszubauen.

Starten wir bei S wie Sicherheit

Ein wichtiger Bestandteil, welcher auch in allen Guidelines und Standards wie beispielsweise den CIS Kontrollen vorkommt ist die umfassende Logdatenspeicherung und deren Analyse. Dies sind natürlich zwei Paar Schuhe, deswegen konzentrieren wir uns zuerst auf die Speicherung der Daten. Hierbei ist es wichtig die vorhandenen Datenquellen umfassend und möglichst einfach an das SIEM System anbinden zu können.

Generell empfehlen wir eine Bewertung der Daten durchzuführen, um zu definieren, welche Logquellen angebunden und welche Datenstämme aus diesen in die Langzeitspeicherung aufgenommen werden. In unseren Projekten definieren die ACP SOC Consultants welche Daten, über welche Dauer, aufgenommen und gespeichert werden sollen .

Das Anbinden der Datenquellen ist über die Nutzung von vorgefertigten Schnittstellen, sowie offenen Standards wie CEF (Common Event Forward), Syslog, Logstash einfach und umfassend möglich.

Sind die Daten angebunden (diesem Vorgang widmen wir uns im Detail in E wie Einfach) geht es um die Definition von sinnvollen und nachvollziehbaren Use Cases. Eine Use Case Definition ermöglicht es, Vorfälle rasch zu erkennen und darauf auch entsprechend alarmieren und reagieren zu können. Je nach Use Cases und dessen Definition ist es möglich automatisiert zu reagieren.

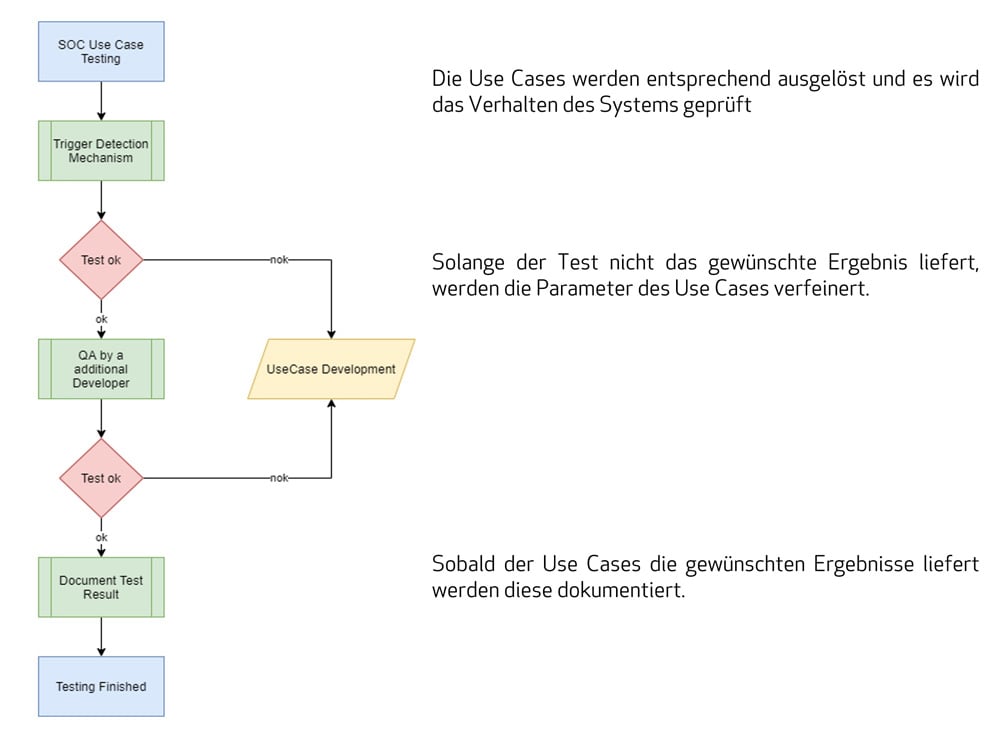

Um einen Use Case End-to-End abzubilden sind folgende Abläufe relevant:

- Definition der Use Cases

- Entwicklung der Use Cases (falls diese nicht Out oft he Box vorhanden sind)

- Test der Use Cases

- Dokumentation der Use Cases

Da Azure Sentinel eine Vielzahl an Use Cases im Rahmen der Connectoren bereits mitbringt, wollen wir uns den Prozess des Use Cases Testings näher ansehen, denn es ist relevant, Einstellungen auf deren Validität für Ihre Infrastruktur zu überprüfen, bevor Sie umgesetzt werden.

Durch das Zusammenführen der einzelnen und oftmals nicht zusammengeführten Datenquellen gewinnen Sie einen umfassenden Überblick über Ihre Infrastruktur, aber was noch viel entscheidender ist. Wir erkennen verdächtige Abläufe und wird von Azure Sentinel in deren Vorfalls-Analyse unterstützt.

Eine solche Erkennung beschleunigt die Zeit zur Reaktion und kann durch eine automatisierte Response Aktion auch noch weiter standardisiert werden. Dadurch kann die potenziell schädliche Auswirkung abgewandt werden.

Erkennt also Azure Sentinel beispielsweise einen anomalen Zugriff eines Anwenders, so kann die Aktion so definiert werden, dass wir die IP Adresse des Zugriffs automatisiert überprüfen und bei schlechter Reputation den User Account deaktivieren. Bei guter Reputation den Anwender automatisiert informieren bzw. zumindest eine MFA Prüfung zur Validierung durchführen. Diese Automatisierungsmöglichkeiten helfen uns, ohne zusätzlichem Personal durch die Nutzung der Funktionen die Sicherheit zu steigern.

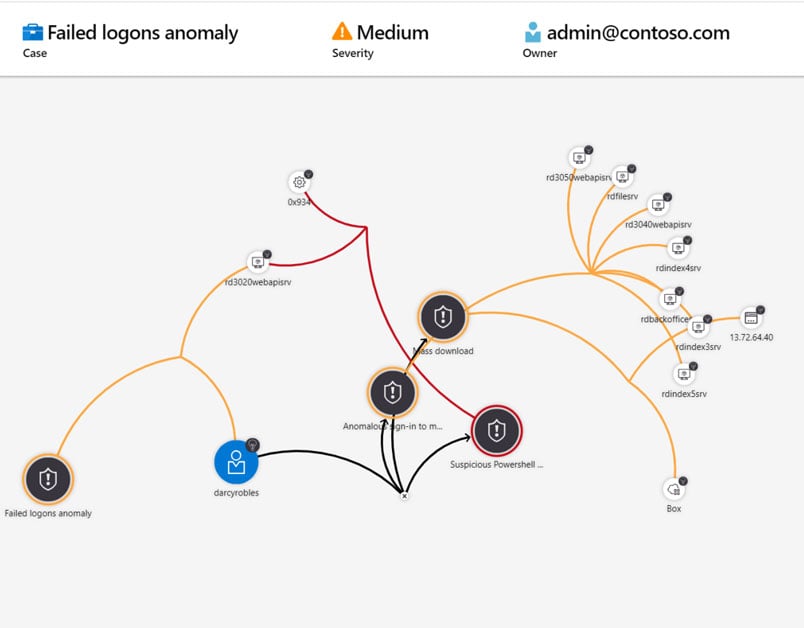

I wie Intelligent

Ein immer größer werdender Schwerpunkt liegt auf der Intelligenz der Systeme. Mit Intelligenz ist hier ganz klar gemeint, dass man alle relevanten Daten für einen Vorfall automatisch korreliert und entsprechend einfach und übersichtlich visualisiert werden. Dadurch wird eine Reduktion in der Analysezeit erreicht, welche je nach Art und Umfang bis zu 80% der Zeit, im Vergleich zu manuellen Vorgängen betragen kann.

Vor allem bei sich wiederholenden Vorfällen ist es ein wichtiger Schritt, die Prozesse zu automatisieren und auch von Automatisierungen, welche andere Partner und Kunden vorgenommen haben zu profitieren. Azure Sentinel bietet hierzu die Möglichkeit, in Github abgebildete Visualisierungen, Automatisierungen bis hin zu Machine Learning Modellen, einfach zu importieren und falls erforderlich auf die eigenen Bedürfnisse anzupassen.

Wie Sie im Beispiel sehen können, bekommen wir sehr viel an einzelnen Datenpunkten, welche von Azure Sentinel in Context gesetzt werden, ohne dass bis zu diesem Zeitpunkt eine manuelle Tätigkeit erforderlich war.

Das Security Operations Team hat mit dieser Information nun alle Bestandteile um sich

- Anwender,

- Maschinen,

- Prozesse und Abläufe

zielgerichtet ansehen zu können und die notwendigen Schritte einleiten zu können um den Vorfall zu einzugrenzen und die Bedrohung abzuwehren.

Die Kombination aus den Automatisierungen und intelligenten Analysen von Azure Sentinel welche die wichtigsten Indikatoren zusammenführt und die Analysepunkte herausstreicht und den menschlichen Fähigkeiten der SOC Analysten welche die darauffolgenden Alert Triagen durchführen und Gegenmaßnahmen erarbeiten, macht hier den großen Mehrwert aus.

E wie Einfach

Falls Sie sich bis hierher gedacht haben, was der Autor mit EINFACH meint, dann werde ich Ihnen dies nun erklären. Azure Sentinel bietet nämlich den großen Vorteil, dass es ein Plattform Service ist. Sie müssen sich also nicht um die Provision einer Infrastruktur kümmern. Es gibt aber auch andere Cloud Dienste, welche ein solches Service ermöglichen werden Sie jetzt wahrscheinlich denken.

Das mag sein, aber ein großes Plus bei Sentinel ist die einfache Integration von Kerndatenquellen, welche jeder Kunde per se haben wird.

Um einen solchen Aufbau einfach und nachhaltig zu gestalten setzen wir bei unseren Kunden nach der Konfiguration der Systemparameter immer als ersten Schritt die Aufnahme der „naheliegenden“ Datenquellen um. Dies sind

- Daten des Azure Active Directory

- Azure Audit Logs

- Security Event Connector über Log Analytics

- Umsetzung für einen Server (Beispiel: Domain Controller)

- Azure AD Identity Protection (Voraussetzung „Azure AD Premium 2“ Lizenz für alle Accounts)

- Office 365 Logdaten (Sharepoint Online, Exchange Online, Teams)

Diese Datenquellen lassen sich einfach und ohne größeren Konfigurationsaufwand einbinden und Visulisierungen sowie Use Cases und Automatisierungen versehen.

Ist dieses Fundament ausgerollt, dann befassen wir uns mit der Art und Anbindung weiterer Datenquellen, welche wir ebenfalls aus Cloud Umgebungen oder von on-premises integrieren. Aber die Grundlage – also das besprochene Fundament – bieten uns die oben angeführten Datenquellen.

Azure Sentinel bietet hier die Flexibilität als Pay as you Go Modell mit der Menge an Daten und Funktionen zu wachsen ohne in Hardware investieren oder zusätzliche Produkte / Lizenzen vorab bedenken zu müssen.

M wie Machbar

Wenn Sie bereits mit Microsoft Azure vertraut sind, dann können Sie Azure Sentinel einfach in Ihrem Tenant konfigurieren und beziehen. Sie können sich aber auch von uns und unseren Best Practices dabei unterstützen lassen.

Da wir seitens ACP von diesem Modell sehr überzeugt sind, haben wir das Consulting Programm "SIEM in a Day" ins Leben gerufen, bei welchem in Ihrem Azure Tenant genau diese Umsetzung des Fundaments vollzogen wird.

Wir befassen uns von den Grundlagen bis zu den erweiterten Optionen der Automatisierung:

- Design der Ressourcegruppen

- Deployment des LogAnalytics Workspace

- Deployment Azure Sentinel

- Basiseinstellungen nach Best Practices

- Rechte Konzept basierend auf RBAC und Least Privilege

- Vorbereitung für SOAR

Sie können dabei entscheiden ob unsere Expert*innen dies durchführen sollen oder Sie das Steuer übernehmen und wir nur begleitend beraten.

Das Modell, dies in solch einer kurzen Zeit umzusetzen, wäre ohne der Einfachheit und der Möglichkeit ein solches System ohne Aufbau einer Infrastruktur und den damit verbundenen Pre-Investments in Hardware oder Lizenzen nicht möglich.

Fazit

Ich hoffe ich konnte Ihnen in diesem Blog etwas genauer zeigen, warum ein SIEM System keine unlösbare Aufgabe sein muss und warum Azure Sentinel für Sie und Ihr Unternehmen ein sinnvoller nächster Schritt zu mehr Sicherheit sein sollte. Wenn Sie nun Interesse daran haben (was ich sehr hoffe), dann geben Sie uns Bescheid, denn gemeinsam mit Microsoft werden wir ab November kostenfreie Workshops zu Azure Sentinel anbieten und hoffen, Sie dort begrüßen zu dürfen.

Kostenvergleich anfordern

Sie haben Interesse an einem TCO Vergleich? Wie hoch belaufen sich die Kosten, wenn Sie ein Security Operations Center (SOC) selbst aufbauen und wie hoch, wenn Sie die entsprechenden Leistungen als Service beziehen?

Mehr Informationen zum Security Operations Center (SOC) von ACP finden Sie außerdem hier.

SIEM in a Day

Mit dem SIEM in a Day Programm bekommen Sie eine schlüsselfertige Azure Sentinel Implementierung in Ihrem Azure Tenant. Wie das funktioniert, erfahren Sie in diesem Flyer.

Jetzt teilen

Das könnte Sie auch interessieren

Ähnliche Beiträge

Schutz vor Ransomware, Phishing & Co: 4 Tipps für eine robuste IT

Multifaktor-Authentifizierung: Warum sie für die hybride Arbeitswelt unverzichtbar ist